A descoberta foi feita por um perfil brasileiro do Anonymous, EterSec:

E mais tarde confirmada pela Polícia Federal:

Em coletiva de imprensa nesta tarde, o Ministério da Saúde não mencionou “ransomware”, mas apenas “incidente”. O que aconteceu é imensamente mais simples que uma invasão de ransomware. Alguém simplesmente mudou dados na Amazon Web Services.

Entenda o caso

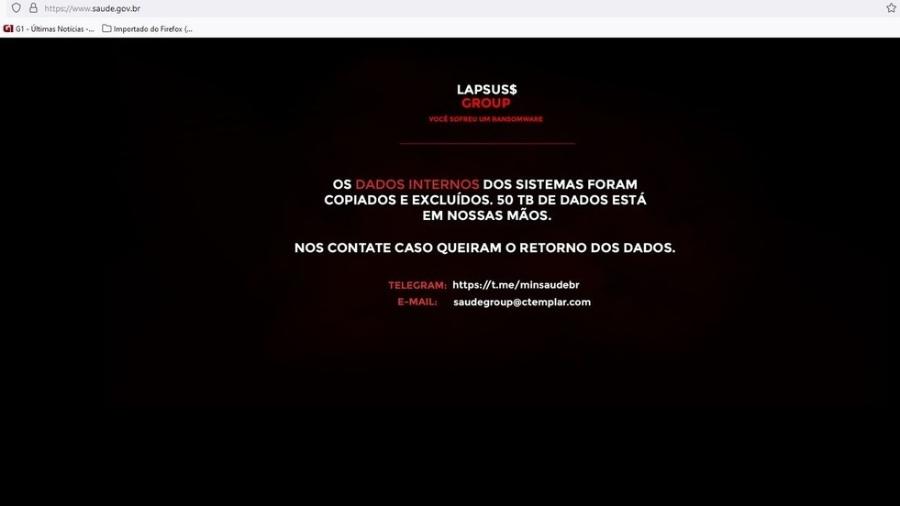

Segundo o descoberto, o que aconteceu foi simplesmente um redirecionamento, no qual o domínio saude.gov.br e os domínios de outros serviços do Ministério da Saúde, como conectesus.sauide.gov.br foram redirecionados para uma página de defacing – isto é, uma página que substitui a original pela mensagem do grupo hacker.

Funciona assim: quando você digita qualquer endereço na internet, como olhardigital.com.br, o seu computador não se conecta direto no site. No lugar disso, ele procura num servidor DNS (Domain Name Service), qual é o endereço real da internet (IP), a que esse domínio se refere.

O ataque é, assim, um caso de DNS Spoofing (“tapeação de DNS”), não ransomware. O Anonymous fez um gráfico para explicar como funciona:

|

| Anonymous explica redirecionamento do Ministério da Saúde (Anonymous) |

Segundo o Anonymous, o endereço IP ligado ao ministério da saúde está

hospedado no Japão. Lá estava armazenada a ameaça de ransomware (falsa)

dizendo que baixaram 50 TB de dados do contribuinte.

A Polícia Federal havia dito no começo da tarde que não houve vazamento de dados do Ministério, e acabou confirmando essa versão. A invasão é uma confirmada farsa.

Anonymous desconfia do ataque ao Ministério

Conversamos com o responsável pelo perfil EterSec#Anonymous: “De fato ocorreu um ataque, possivelmente facilitado por alguém que tenha conhecimento dentro do Ministério, pois o DNS não foi alterado desde 2020, o que leva a acreditar que alguém entrou na conta da AWS e alterou o servidor para este IP onde se encontra a deface”.

“O grande erro foi ao afirmar ser um ransomware”, continuam. “Grande parte do sistema segue on[line] através de outros IPS. Se você verificar a origem do deface não se encontra no host atual do SUS e sim em um serviço no Japão.”

Para provar seu ponto, o Anonymous recuperou o endereço de um dos sistemas do Ministério da Saúde, o Sistema de Transplantes. Ele se mostra funcional, o que prova que o servidor continua no ar, apenas redirecionado.

No momento em que esta matéria é escrita, a versão normal, usando o domínio do governo, não funciona:

Mas a versão via IP direto funciona:

Ataque improvável

Ainda segundo o Anonymous, um ataque ransomware ao Ministério da Saúde, como anunciado, já era altamente improvável. “É impossível, são ações bem distintas, isso ocorreu porque no defacer dizia ser um ransomware e eles mesmos entraram em contradição ao afirmar possuir 50TB de dados, no qual seria tecnicamente impossível essa transferência dos servidores do SUS de alto tráfico em curto espaço de tempo.”

Outra prova da possível farsa, segundo o Anonymous, é que os invasores não deram um exemplo dos dados que obtiveram: “As informações divulgadas por eles certamente se tratam por Leaks antigas, visto que, normalmente quando ocorre algo do gênero, eles divulgam pequenas partes comprovando o sequestro de dados.”

O grupo hacktivista desconfia da reação do governo. “Essa questão do DNS se resolve rapidamente, tanto que eles tiveram acesso a essa mudança, porém resolveram remover o defacer ao invés de restaurar os registros apontando para seus verdadeiros servidores.”

O Anonymous diz estar buscando mais endereços válidos e funcionais para acessar aos demais sistemas do governo – inclusive o de vacinação, o Santo Graal. Eles serão publicados imediatamente, se o sistema regular não retornar antes.

https://olhardigital.com.br/2021/12/10/seguranca/urgente-anonymous-descobre-que-ataque-foi-mero-redirecionamento-e-site-do-ministerio-da-saude-continua-no-ar/?utm_campaign=newsletter_posicao_01&utm_medium=imagem&utm_source=newsletter

Nenhum comentário:

Postar um comentário